※当ブログではアフィリエイト広告を利用しています。

以前LINEでいきなり来たメッセージが出合い系サイトの勧誘だったことがありましたが、最近でも似たような手口で色々なスパムメッセージが送られているようです。

今回はいわゆるワンクリック詐欺系のもののようですが、メッセージを開くとどうなるか調べた方法とその結果をメモします。

tomokaから来たメッセージ

LINEでtomokaという全く心当たりのない方から以下のようなメッセージが来ます。

ちょ!私の○写真が勝手に使われているんだけど、どうしよう

引用元:LINE tomokaからのメッセージ

この後、bit.doではじまるURLを残してすぐに去っていくので、通報する暇もありません。

URLを開くとどうなるかを調べた方法

こちらのエントリでも紹介していますがLINEで知らない人から送られてきたURLをそのまま開くのは御法度です。そこで今回は以下の方法を使用して調べてみました。

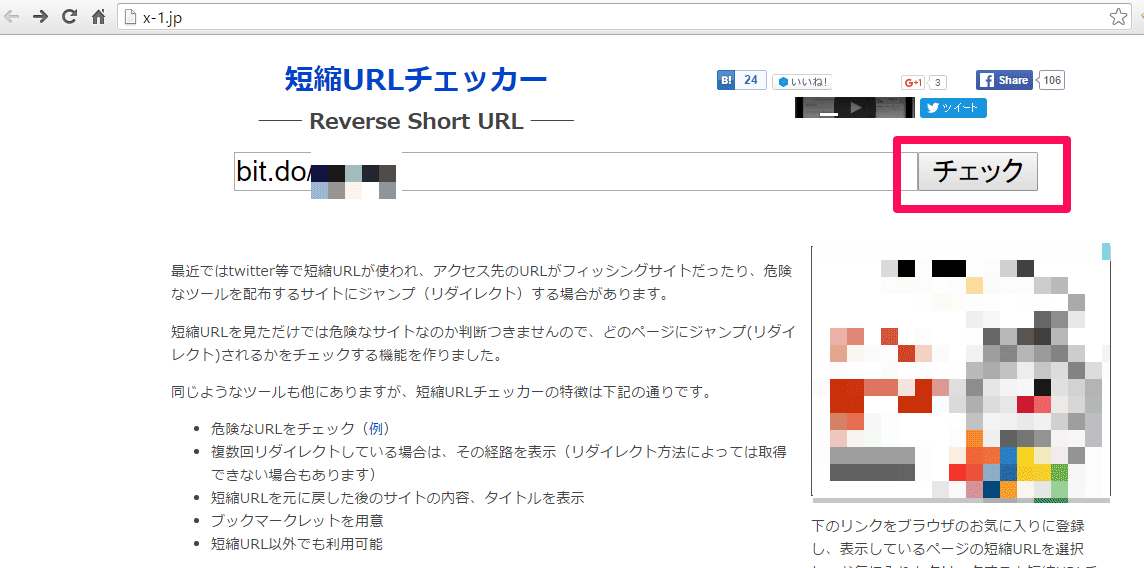

短縮URLチェッカーで元のURLを調べる

短縮URLの元URLを調べるには以下のサイトが最も手軽です。

関連リンク:[短縮URLチェッカー] 短縮URLから元のURLを知る

URL入力欄に調べたいURLを入れて「チェック」ボタンを押します。

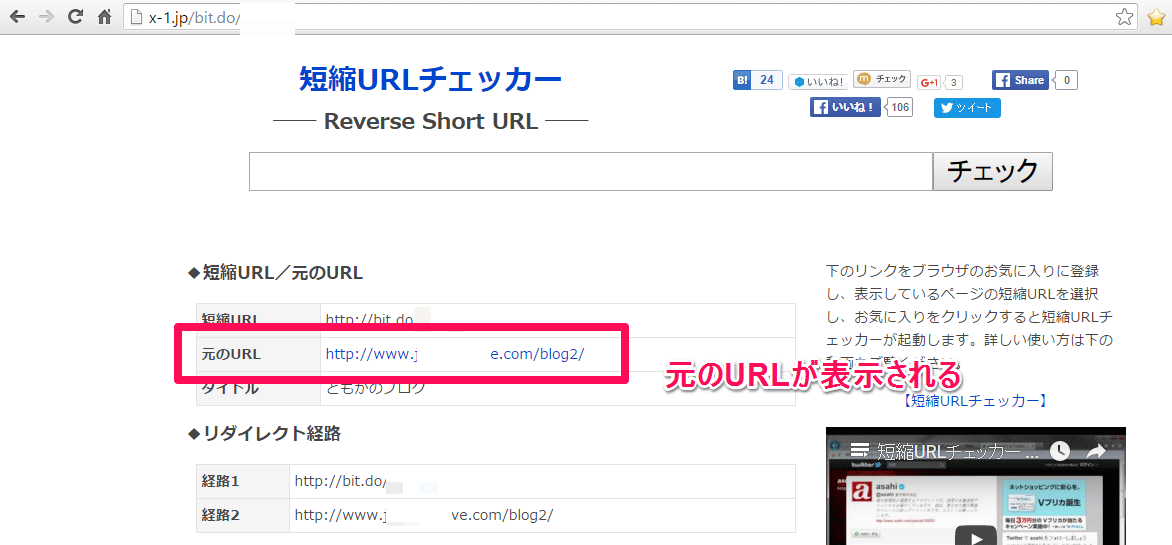

すぐに結果が表示されます。「元のURL」に短縮する前のURLが載っています。「ともかのブログ」というサイトのようですね。

VPNやプロキシ等を使用してview-sourceでソースを調べる

元サイトのURLはわかったものの、これをそのまま開くとどんなスクリプトやリダイレクト等の罠が仕掛けられているかわからないのでまだそのまま開くわけにはいきません。

そこでVPNやプロキシ等を使用して身元を隠しつつ、view-sourceプロトコルを使用してサイトのソースを覗いてみます。

ちなみにview-sourceプロトコルの使い方は以下のような形式です。例として下の文字をブラウザで開くと当サイトトップページのHTMLソースが表示されます。

view-source:https://www.lancork.net/

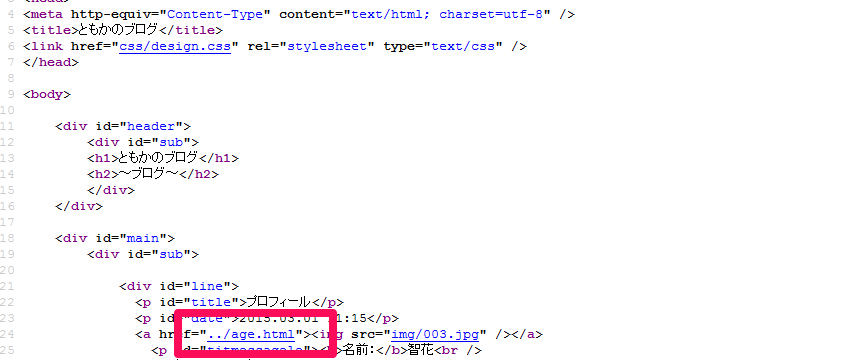

VPNやプロキシの使用方法は割愛しますが、以下は身元を隠しつつ「ともかのブログ」のソースを覗いてみたものの一部です。ブログのトップにはリンクが一つしか無いようです。

さらにリンク先をview-sourceプロトコルを使用して開いてみます。すると・・・。

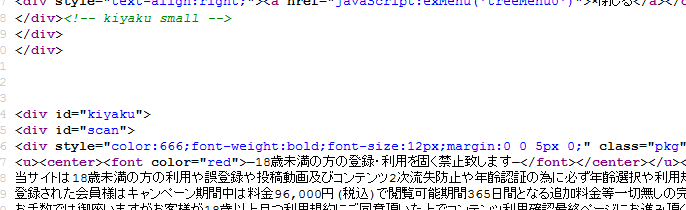

「規約」や「有料会員契約」や「料金」など、いかにもなワードが満載のHTMLソースでした。規約を何も読まずにボタンを押すと登録完了→いきなり料金が請求される旨の画面が表示される→閲覧者を不安にさせ、料金を支払わせるというよくあるタイプのワンクリック詐欺のようです。

サイトにはご丁寧に相談窓口として電話番号も記載されていましたが、その電話番号でググってみるとワンクリック詐欺系の情報がゴロゴロ出てきました。ワンクリック詐欺としては既知のサイトのようですね。

URLを開くとどうなるかの結果

ということで今回のLINEメッセージのURLを開くとどうなるかの結果は以下のとおりです。

- ブログのようなサイトに飛ぶ

- さらにそこからワンクリック詐欺のサイトに飛ぶ

おわりに

当サイトでは他にも以下のエントリで、LINEで知らない人からのメッセージを開くとどうなるかの様々なパターンをご紹介しています。

関連リンク:LINEで「あなたを電話番号で友達に追加しました」からチャットへ誘導してくる出会い系会社の正体

関連リンク:LINEで短縮URLがニックネーム!?「http://urx.nu/ABCDEF」の正体を調べる方法

結論としては「無視する」のが一番ですが、気になってしまった場合は関連するワードでまずGoogle検索してみる等、ワンクッション置くという方法も良いのかもしれません。